Advertorial

Die Heimtücke der Spear-Phishing-Angriffe

Spear-Phishing ist eine der gefährlichsten und häufigsten Arten von Cyberangriffen. Mit raffinierten psychologischen Tricks werden die Opfer dazu gebracht, schnell auf bösartige E-Mails zu klicken. Unternehmen sollten ihre Mitarbeiter systematisch auf mögliche Angriffe vorbereiten - sonst kann es gefährlich werden.

Bild: Vektor illustration

Bild: Vektor illustration

Spear-Phishing-Attacken können in Unternehmen beträchtliche Schäden anrichten. In täuschend echt wirkenden E-Mails geben sich die Hacker als Vorgesetzte, Kollegen oder Geschäftspartner aus. Ziel ist, die Mitarbeiter zur Preisgabe sensibler Daten, zu Klicks auf schädliche Anhänge und Links oder zu Überweisungen auf fremde Konten zu verleiten.

Beim Spear-Phishing setzen Angreifer besonders auf die impulsiven Reaktionen der Menschen. Neben der Vorspiegelung von Insider-Wissen setzen die Angreifer auf psychologische Tricks, um ihre Opfer hereinzulegen. Sie zielen damit so geschickt auf die Gefühle der Empfänger, dass diese tun, was von ihnen verlangt wird, ohne darüber nachzudenken.

Zu den wichtigsten psychologischen Einflussfaktoren beim Spear-Phishing zählen:

- Neugier: Als Kollege oder Mitarbeiter getarnt, erinnern die Angreifer den Empfänger beispielsweise an ein vermeintlich geführtes Fachgespräch – und senden zur Vertiefung einen interessanten Link. Beim Klicken haben sie das Opfer am Haken.

- Autoritätsgläubigkeit: Die Hacker geben sich als Vorgesetzte aus und fordern den Mitarbeiter etwa zu dringenden Zahlungen an ein fremdes Konto auf. So geschehen beim deutschen Automobilzulieferer Leoni, der durch die Chef-Masche (CEO-Fraud) 2016 rund 40 Millionen Euro verlor.

- Angst: Auch hier greift meist die Chef-Masche. Dabei wird eine bestimmte Drohkulisse aufgebaut: Wenn der Mitarbeiter den Aufforderungen in der E-Mail nicht Folge leistet, verliert das Unternehmen womöglich einen wichtigen Kunden – und er selbst seinen Job.

- Zeitdruck: Um den Mitarbeiter zu unüberlegten Klicks zu motivieren, erscheint die Erzeugung von Zeitdruck als ideal. Da fällt es einem Opfer in der Eile gar nicht auf, dass sein Name in der E-Mail falsch geschrieben wurde, obwohl er im Firmenadressbuch korrekt gelistet ist.

- Hilfsbereitschaft: „Ich habe in deinem LinkedIn-Profil gesehen, dass du ein wichtiges Zertifikat für die IT-Sicherheit hast. Das finde ich toll. Kannst du mir einen Tipp geben, wie ich das selbst erreichen kann?“ – Wer kann da schon nein sagen!

Simulierte Angriffe wirken nach

Mit Security-Awareness-Trainings können Unternehmen ihre Mitarbeiter gegen Spear Phishing wappnen. Besonders effektiv sind kontinuierlich laufende Awareness-Maßnahmen, die neben klassischen E-Learnings auch innovative Spear-Phishing-Simulationen umfassen, da Spear-Phishing-Angriffe besonders auf die schnellen, um oben dargestellte Szenarien realitätsnah nachzustellen.

Der Security Awareness Service von Hornetsecurity umfasst ein kontinuierliches Sicherheitstraining gegen Spear-Phishing-Angriffe. Im Rahmen dieses Services werden den Mitarbeitern in zeitlichen Abständen kurzweilige E-Trainings zur IT-Sicherheit zugewiesen und ein bis zwei Mal monatlich individuelle Spear-Phishing-Mails gesendet. Der Security Awareness Service läuft vollständig automatisiert und misst mit Hilfe der ESI®-Kennzahl kontinuierlich das Sicherheitsverhalten der Mitarbeiter. So können Training und Phishing-Simulationen jederzeit dem individuellen Bedarf der Mitarbeiter automatisch angepasst werden.

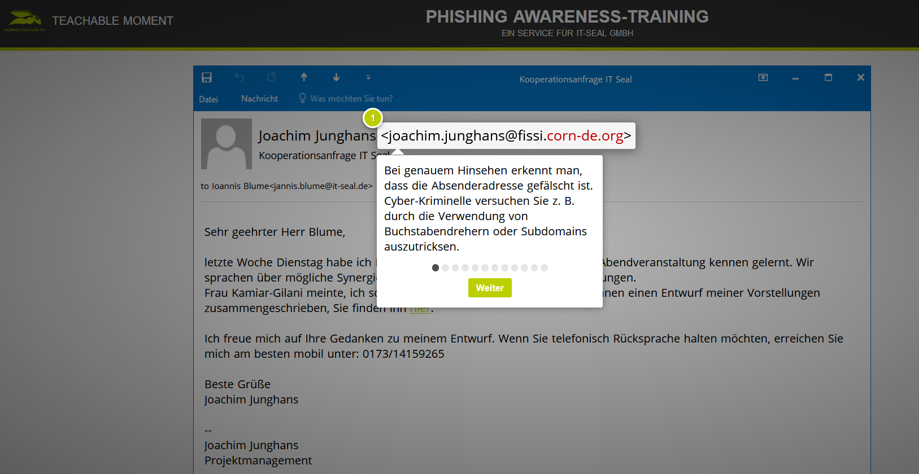

Für die Phishing-Simulation kombiniert Hornetsecurity’s Awareness Service verschiedene psychologische Faktoren und greift auf echte Unternehmens- und Mitarbeiterinformationen zurück, um authentische Spear-Phishing-Angriffe unterschiedlichster Schwierigkeitsstufen und Angriffsmethoden vollautomatisiert nachzustellen. Fällt ein Mitarbeiter auf eine gefälschte E-Mail herein, landet er direkt auf einer interaktiven Erklärseite. Dort erhält er sukzessive Aufschluss, auf welche verdächtigen Merkmale er hätte achten sollen: von Buchstabendrehern in der Adresszeile über die Verwendung von Subdomains bis hin zu zweifelhaften Links

Hornetsecurity’s interaktive Erklärseiten klären den Mitarbeiter auf, anhand welcher Merkmale die Phishing-Mails erkannt werden können (Bild: Hornet Security)

Spear-Phishing-Simulationen sind sehr effektiv, weil sie den „Most Teachable Moment“ einer Mitarbeiterin oder eines Mitarbeiters nutzen. Da das Fehlverhalten direkt deutlich wird, wird künftig vorsichtiger mit eingehenden E-Mails umgegangen – und genau hingeschaut, bevor unüberlegt geklickt wird. Durch solche Simulationen wird nachhaltig das Sicherheitsverhalten der Mitarbeitenden gestärkt, die für die spontanen Klicks auf Spear-Phishing-Mails verantwortlich sind.

Hornetsecurity

Alexander Spaller, Head of Sales Dach, Hornetsecurity GmbH - | Am Listholze 78, 30177 Hannover