Analyse

Cyberresilienz: Neue Säule der IT-Sicherheit

Es ist keine Frage mehr, ob ein Unternehmen zum Ziel eines Cyberangriffs wird, sondern nur noch wann und wie oft. Neben der klassischen Abwehr von Eindringlingen rückt deshalb ein Konzept in den Blickpunkt, das die Schäden eines Vorfalls minimieren soll: Cyberresilienz.

Bild: Shutterstock / Metamorworks

Bild: Shutterstock / Metamorworks

Am Freitag, dem 18. August, wurde Cloud Nordic zum Opfer eines katastrophalen Ransomware-Angriffs. Der dänische Cloud-Dienstleister musste seinen Kunden mitteilen, dass ihre Daten unwiederbringlich verloren sind. Ohne die Lage zu beschönigen, räumte das Unternehmen auf seiner Website ein: „Die Angreifer haben es geschafft, sämtliche Festplatten der Server sowie die primären und sekundären Backup-Systeme zu verschlüsseln. Dadurch wurden alle Systeme unbrauchbar, und der Zugriff auf alle Daten ging verloren. [...] Eine Wiederherstellung war leider nicht möglich, die Mehrheit unserer Kunden hat ihre gesamten bei uns gespeicherten Daten verloren.”

Vorbereiten auf den Ernstfall

Nicht immer enden solche Angriffe in so einem Desaster. Die Vielzahl der Vorfälle zeigt jedoch die Dimension der Sicherheitskrise an, mit der wir es zu tun haben. Insbesondere Ransomware-Angriffe haben sich zu einer wahren Pest entwickelt. Sie sind für praktisch jedes Unternehmen zur Realität geworden, konstatiert Edwin Weijdema, Field CTO EMEA and Lead Cybersecurity Technologist bei Veeam, einem Anbieter von Datensicherheit und Wiederherstellung. Weijdema klagt: „Ransomware ist zu einer der größten Bedrohungen der IT-Sicherheit geworden. Wenn Hacker Daten verschlüsseln und Lösegelder fordern, legt dies den Betrieb lahm und verursacht schwere finanzielle Einbußen und enormen Reputationsschaden.“

„Viele Sicherheitsexperten verstehen, dass es nicht mehr darum geht, ‚ob‘, sondern ‚wann‘ ein Unternehmen von einer Datenschutzverletzung betroffen ist.”

Der große Hoffnungsträger der IT-Sicherheit heißt derzeit „Cyberresilienz“. Darin steckt das lateinische Verb „resilire“, das bei den Römern so viel wie "zurückspringen" oder "abprallen" bedeutete. Der davon abgeleitete Begriff Resilienz wurde zunächst in der Physik verwendet, im letzten Jahrzehnt aber auch auf andere Gebiete übertragen, insbesondere auf Psychologie, aber auch auf Soziologie und Politologie. Breitere Popularität gewonnen hat das Konzept in der Corona-Zeit. Mittlerweile wird Resilienz auch in der IT-Sicherheit hoch gehandelt – als Strategie, mit der sich die Schäden von Cyberangriffen minimieren lassen.

Ausgangspunkt ist die Erkenntnis, dass traditionelle Sicherheitsmaßnahmen nicht mehr ausreichen, um Systeme, Daten und das Netzwerk vor Kompromittierungen zu schützen, da die Hacker ihre Taktik ständig ändern und neue Wege finden, um Sicherheitsmaßnahmen zu umgehen. Torsten George, VP bei Absolute Software erklärt: „Viele Sicherheitsexperten verstehen, dass es nicht mehr darum geht, ‚ob‘, sondern ‚wann‘ ein Unternehmen von einer Datenschutzverletzung betroffen ist. Das bedeutet, dass es ebenso wichtig ist, eine Strategie zu entwickeln, um die Auswirkungen zu reduzieren, anstatt sich in erster Linie darauf zu konzentrieren, Bedrohungsakteure aus dem Netzwerk fernzuhalten.”

Herkömmliche Prävention, etwa durch Firewalls und Antiviren-Software, bleibe zwar nach wie vor wichtig, reiche alleine aber nicht mehr aus. „Unternehmen müssen robuster Datensicherheit den Vorrang einräumen, um die Auswirkungen auf den Betrieb, die Geschäftskontinuität und den Ruf zu minimieren“, fordert deshalb Veeam-CTO Weijdema. Viele Unternehmen würden zwar die Bedeutung dieses Wandels schon erkennen, doch um sich gegen Ransomware-Angriffe zu wappnen, müssten sie mehr Gewicht auf die Stärkung der Notfallpläne und Wiederherstellungsprozesse legen, als sie das bislang tun, so Weijdema. Cyberresilienz gebe es nicht auf Knopfdruck, sondern erfordere eine durchdachte Strategie für die Notfallwiederherstellung.

„Unternehmen müssen robuster Datensicherheit den Vorrang einräumen, um die Auswirkungen auf den Betrieb, die Geschäftskontinuität und den Ruf zu minimieren“

Das Ziel von Cyber-Resilienz besteht demnach darin, sicherzustellen, dass ein offenbar unabwendbares negatives Cyber-Ereignis die Vertraulichkeit, Integrität und Verfügbarkeit des Geschäftsbetriebs nicht negativ beeinflusst. Dabei spielt es keine Rolle, ob das Ereignis absichtlich oder unbeabsichtigt herbeigeführt wird, also etwa aufgrund eines Angriffs oder fehlgeschlagener Software-Updates. Quasi „offiziell” definiert das National Institute of Standards and Technology (NIST) Cyber-Resilienz als „die Fähigkeit, widrige Bedingungen, Belastungen, Angriffe oder Beeinträchtigungen von Cyber-Ressourcen vorherzusehen, ihnen standzuhalten, sich davon zu erholen und sich an sie anzupassen. ”

Auf einen wichtigen Unterschied zwischen Cyber-Resilienz und Cybersicherheit macht Torsten George, VP von Absolute Software, aufmerksam: Cybersicherheit wende Technologien, Prozesse und Maßnahmen an, die darauf ausgelegt seien, Systeme wie Server oder Endpunkte, Netzwerke und Daten vor Cyberangriffen zu schützen. Im Gegensatz dazu konzentriere sich Cyberresilienz auf detektive und reaktive Kontrollen in der IT-Umgebung eines Unternehmens, um Lücken zu bewerten und Verbesserungen der gesamten Sicherheitslage voranzutreiben. Er resümiert: „Die meisten Cyberresilienz-Initiativen nutzen oder verbessern eine Vielzahl von Cybersicherheitsmaßnahmen. Cyber-Resilienz und Cybersicherheit sind am effektivsten, wenn sie gemeinsam angewendet werden.”

“Cyberresilienz ist die Fähigkeit, widrige Bedingungen, Belastungen, Angriffe oder Beeinträchtigungen von Cyber-Ressourcen vorherzusehen, ihnen standzuhalten, sich davon zu erholen und sich an sie anzupassen.” (National Institute of Standards and Technology, NIST)

Resiliente Unternehmen im Sinne des Datenschutzes und der Datensicherheit verfügen also über Prozesse, die ihnen eine schnelle Erholung von jeder datenkritischen Situation garantieren. Allerdings ist längst nicht jedes Unternehmen bereits ausreichend mit dieser Widerstandsfähigkeit ausgestattet. Im Gegenteil – die meisten KMUs zum Beispiel sind es nicht. Eine kürzlich vom Recovery-Spezialisten Arcserve durchgeführte internationale Studie bestätigt, dass nur 23 Prozent der kleinen und mittelständischen Unternehmen über ausgereifte Resilienzstrategien für die Datensicherheit verfügen. Sie würden, so Arcserve, nahezu die gesamte Zeit darauf verwenden, das Unternehmen zu führen, Marketing und Vertrieb zu managen und ihre Kunden zu bedienen. Diese Fokussierung schränke ihre Fähigkeit deutlich ein, zusätzliche Aufgaben wie Cybersicherheit zu bewältigen.

Darüber hinaus hängen viele KMUs noch dem Missverständnis an, dass vornehmlich größere Unternehmen ins Fadenkreuz der Angreifer geraten. „In Wahrheit jedoch selektieren Cyberkriminelle nicht nach Branche oder Unternehmensgröße. Sie haben es auf jedes potenzielle Opfer abgesehen, unabhängig davon, wie klein oder groß es sein mag“, betont René Claus, EMEA MSP Sales Director bei Arcserve.

Ransomware-Risiko steigt und steigt

Das Ausmaß der Bedrohung zeigen Zahlen aus aktuellen Erhebungen. Laut Veeam Data Protection Trends Report 2023 waren 85 Prozent der Unternehmen im vergangenen Jahr von mindestens einem Ransomware-Angriff betroffen, und knapp die Hälfte, nämlich 48 Prozent, sogar von zwei oder drei Attacken. Dem Bericht „State of Ransomware 2023“ von Sophos zufolge gelingt es Ransomware-Angreifern in 71 Prozent der Attacken, Daten zu verschlüsseln. Für die herstellerunabhängige Untersuchung hat Sophos 3000 Führungskräfte in den Bereichen Cybersicherheit und IT aus 14 Ländern befragen lassen.

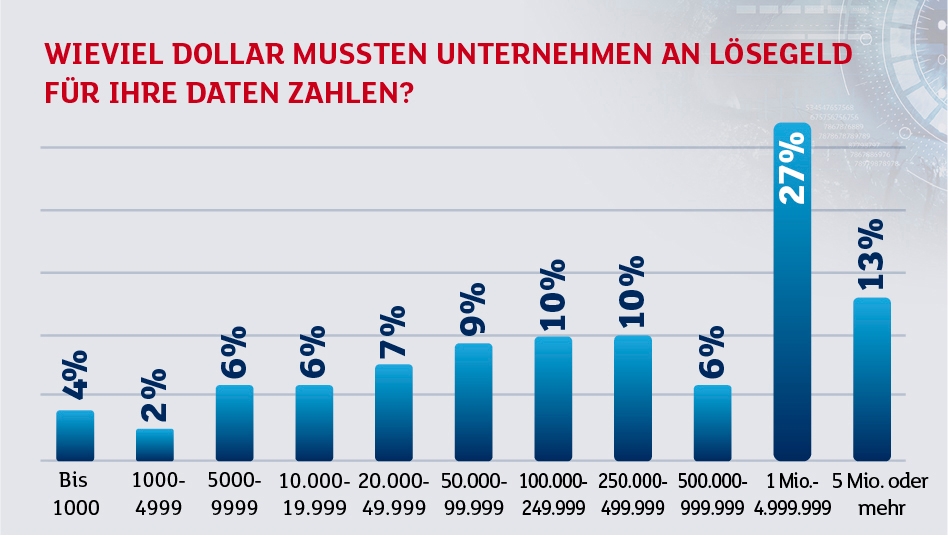

Während die allgemeine Bereitschaft, Lösegeld zu zahlen, im Vergleich zur letztjährigen Studie gleich geblieben ist, sind die Zahlungen selbst im letzten Jahr erheblich gestiegen. Die durchschnittliche Lösegeldzahlung hat sich von 812.380 US-Dollar im Jahr 2022 auf 1.542.333 US-Dollar im Jahr 2023 fast verdoppelt hat. Der Median der Lösegeldzahlungen lag in der diesjährigen Studie bei 400.000 US-Dollar. Die Studie zeigt eine breite Streuung der Zahlungen, wobei der Anteil der Unternehmen, die höhere Lösegelder zahlen, im Vergleich zu unserer Studie von 2022 gestiegen ist: 40 Prozent meldeten Zahlungen von 1 Million US-Dollar oder mehr, verglichen mit 11 Prozent im letzten Jahr. Umgekehrt zahlten nur 34 Prozent der Unternehmen weniger als 100.000 Dollar, gegenüber 54 Prozent im letzten Jahr.

Die Lösegeldhöhe ist im letzten Jahr erheblich gestiegen. Im Schnitt zahlten Unternehmen rund 1.500.000 US-Dollar (2022: 812.000). 40 Prozent meldeten Zahlungen von 1 Million US-Dollar oder mehr (2022: 11 %). (Quelle: Sophos „The State of Ransomware 2023“ (n=1,974). „Weiß nicht“ = 2 Prozent).

Ähnlich erschreckende Zahlen meldet Cohesity, ein Anbieter von Lösungen für Datensicherheit und Datenmanagement. Für den „Global 2023 State of Data Security & Management Report“ hat er 3400 Entscheidungsträger aus den Bereichen IT und Security Operations (SecOps) zum Thema Ransomware befragt. Von den 500 Befragten aus Deutschland gaben 94 Prozent an, dass die Bedrohung durch Ransomware-Angriffe für ihre Branche 2023 im Vergleich zum Vorjahr gestiegen sei. Und fast die Hälfte der Befragten (48 Prozent) erklärte, dass ihr Unternehmen in den letzten sechs Monaten Ziel einer Ransomware-Attacke war. Cyberresilienz wäre deshalb umso dringender gefragt denn je. Doch die große Mehrheit von 81 Prozent der Befragten aus Deutschland ist skeptisch, ob die Cyberresilienz-Strategie ihres Unternehmens die heutigen Cyber-Herausforderungen und -Bedrohungen bewältigen kann. Global sind zwei Drittel der befragten IT-Experten (71 Prozent) nicht voll davon überzeugt, dass ihr Unternehmen im Falle eines systemweiten Cyberangriffs Daten und kritischen Geschäftsprozesse vollständig wiederherstellen kann.

Kein Wunder, denn die meisten Unternehmen können Daten und Geschäftsprozesse bislang offenbar nur sehr langsam wiederherstellen. Auf die Frage, wie lange ihr Unternehmen im Falle eines Cyberangriffs für die Wiederherstellung brauchen würde, antworten mit 98 Prozent fast alle Befragten, dass sie über 24 Stunden benötigen würden. Fast 80 sagen, dass es mehr als drei Tage dauern würde, während fast die Hälfte (48 Prozent) angibt, dass mehr als eine Woche erforderlich wäre. Jedes fünfte Unternehmen (20 Prozent) geht sogar davon aus, mehr als 3 Wochen zu benötigen.

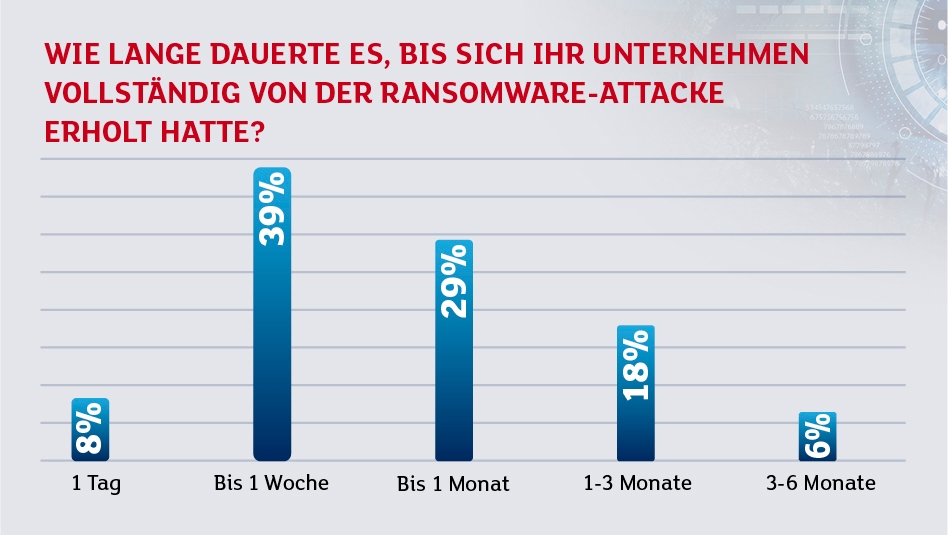

29 Prozent der angegriffenen Unternehmen brauchte bis zu einem Monat, um den Geschäftsbetrieb vollständig wiederzuherstellen, bei 24 Prozent dauerte es sogar ein bis sechs Monate (Quelle: Sophos „The State of Ransomware 2023“ (n=1,974).

Die häufigsten Fehler, die größten Schwachstellen

In der erwähnten Cohesity-Studie wurden die Unternehmen auch nach den größten Hindernissen für ihr Unternehmen befragt, im Falle eines erfolgreichen Cyberangriffs den Betrieb wieder aufzunehmen. Drei Gründe vor allem führten die Befragten an:

- Veraltete Backup- und Wiederherstellungssysteme (34 Prozent)

- Mangelnde Koordination zwischen IT- und Sicherheitsteams (32 Prozent)

- Das Fehlen eines Systems zur automatisierten Desaster Recovery (32 Prozent).

Hinzu kommt laut Absolute Software, einem Anbieter von selbstheilenden, intelligenten Sicherheitslösungen, die mangelnde Verschlüsselung von Daten, insbesondere auf mobilen Geräten. Das sei fatal, weil sich die Geräte durch die Zunahme von Fernarbeit und mobiler Arbeit nicht mehr im gut geschützten Bereich des „Büronetzwerks“ befänden und viel anfälliger für Abhöraktivitäten seien. Der Bericht „Strengthening Security & Compliance Posture Through Cyber Resilience“ von Absolute Software warnt: „Unsichere Netzwerke und die Gefahr durch Cyberangreifer sind nur schwer zu vermeiden, wenn die Mitarbeiter mobil sind. Mitarbeiter müssen zudem oft auch unterwegs auf sensible Daten zugreifen.“.

Dennoch bleibt ein erheblicher Anteil der Geräte unverschlüsselt und damit anfällig für Angriffe. Die Geräte von Dienstleistungsunternehmen weisen laut Absolute Software mit 93 Prozent die höchste Verschlüsselungsrate auf, die Geräte von Regierungsorganisationen mit 72 Prozent die niedrigste.

René Claus, EMEA MSP Sales Director bei Arcserve, hat vor allem drei Fehler ausgemacht, die bei der Umsetzung der Cyberresilienz immer wieder gemacht werden und eine vermeintliche Sicherheit implizieren – die genau so lange gelte, bis die Cyberkriminellen eine Lücke im scheinbar sicheren Schutzwall fänden:

- Der Wert der digitalen Daten wird unterschätzt: Unternehmen sollten daher eine gründliche Risikobewertung durchführen, um ihre wichtigsten Werte zu identifizieren, potenzielle Achillesfersen besser zu verstehen und um robuste Sicherheitsanweisungen zum Schutz der Daten zu implementieren

- Das ineffektive Management von Risiken durch Dritte: Externe Partner haben oft Zugang zu wichtigen Systemen, Daten und Netzwerken. Eine umfassende, regelmässige Due-Diligence-Prüfung von Fremdherstellern sorgt für Schutz. Das Cyberrisiko im Zusammenhang mit Dritten ist für Unternehmen, die in einer hybriden Cloud-Umgebung arbeiten, besonders akut.

- Notfallpläne ohne Tests sind im Notfall selten gut: Die Erfahrung zeigt: Strategien und Pläne zur Reaktion auf Vorfälle sind nur dann wirksam, wenn sie regelmäßig getestet, verfeinert und auf der Grundlage der sich entwickelnden Cyberbedrohungen und der sich ändernden Geschäftsanforderungen aktualisiert werden. Zu diesem Zweck sollten Unternehmen regelmäßig Übungen beziehungsweise simulierte Cyberangriffsszenarien durchführen.

„Viele Unternehmen brauchen zu lange, ihre Daten und Geschäftsprozesse im Ernstfall wiederherzustellen. Es überrascht nicht, dass nahezu drei Viertel der Befragten Lösegeld zahlen wollen.“

Viele zahlen (vergeblich) Lösegeld

„Keine Firma kann sich heute längere IT-Ausfälle leisten. Trotzdem sind viele Unternehmen anfällig für die Folgen von Cyberkriminalität, da sie zu lange brauchen, um ihre Daten und Geschäftsprozesse im Ernstfall wiederherzustellen“, warnt Brian Spanswick, Chief Information Security Officer und Leiter der IT-Abteilung bei Cohesity, einem Anbieter von Data-Security- und Data-Management-Lösungen. „Es überrascht daher nicht, dass nahezu drei Viertel der Befragten Lösegeld zahlen wollen, um ihren Betrieb aufrechtzuerhalten.“ Und diese Bereitschaft zur Lösegeldzahlung bleibt nicht nur ein Gedankenspiel. Laut dem Ransomware Trends Report 2023 von Veeam entschieden sich im vergangenen Jahr 80 Prozent der Unternehmen für die Zahlung eines Lösegelds, um einen Angriff zu beenden und ihre Daten wiederherzustellen, ein Anstieg von 4 Prozent im Vergleich zum Vorjahr, und das, obwohl 41 Prozent der Unternehmen eigentlich eine „Do-Not-Pay“-Richtlinie einhalten müssten.

Firmen, die mit dem Gedanken spielen, im Ernstfall Lösegeld zu zahlen (und vielleicht sogar vorsichtshalber ein paar Bitcoins beiseite legen), sollten jedoch eine Zahl aus der Veeam-Studie bedenken: Von denjenigen, die das Lösegeld bezahlt haben, konnten nur 59 Prozent ihre Daten wiederherstellen, während 21 Prozent ihre Daten trotzdem verloren. Zudem kommen Unternehmen, die eigene Backups zur Wiederherstellung vorhalten, offenbar auch bei den Kosten für den Sicherheitsvorfall besser weg als Firmen, die Lösegeld zahlen: Die einen kostet eine Ransomware-Attacke „nur“ 2,11 Millionen US-Dollar, die anderen 2,58 Millionen US-Dollar. Das berichtet der Report „The State of Ransomware in Healthcare 2023“ von Sophos.

Backups haben der Sophos-Studie zufolge noch einen weiteren Vorteil: die Betriebe, die daraus ihre Daten wiederherstellen konnten, erholten sich weitaus schneller als diejenigen, die den Entschlüsselungscode durch die Lösegeldzahlung erhielten.

Backups mit begrenzter Wirkung

„Wer noch auf Backups als alleinige Strategie gegen Ransomware und Cyberkriminelle setzt, ist nicht up-to-date. In 70 Prozent der Ransomware-Fälle werden die Daten neuerdings gestohlen und nicht verschlüsselt”

Auch George Axberg, VP Data Protection bei VAST Data, warnt vor der begrenzten Leistung älterer Backup-Lösungen im Kampf gegen Ransomware: „Backups wurden in der Vergangenheit verwendet, um Unternehmen bei der Wiederherstellung nach versehentlichen Löschungen, lokalisierten Datenbeschädigungen oder einzelnen Anwendungs-/Systemausfällen zu unterstützen. Mit der Verbreitung von Ransomware betrachten diese Organisationen Backups nun aus einer neuen Perspektive – wie können sie ihre Gefährdung verringern, indem sie ihre Fähigkeit zur parallelen Wiederherstellung von Daten aus mehreren Anwendungen/Systemen demonstrieren?“ Der Faktor „Geschwindigkeit“ sei bei Backups früher eine Randnotiz gewesen, das aber habe sich stark gewandelt habe.

Technisch betrachtet liegt das Axberg zufolge vor allem daran, dass ältere Backup-Appliances (PBBAs) auf Spinning-Disk-Architekturen basieren. „HDDs eignen sich gut für Backups (lange sequenzielle Schreibvorgänge), haben aber Probleme mit Wiederherstellungen (zufällige Lesevorgänge), insbesondere wenn es um Datendeduplizierung geht“. Der Ausweg sind für Axberg All-Flash-Systeme. Sie würden den Leseleistungsengpass von HDDs eliminieren und zeichneten sich durch die Wiederherstellung deduplizierter Daten aus.

„HDDs eignen sich gut für Backups (lange sequenzielle Schreibvorgänge), haben aber Probleme mit Wiederherstellungen (zufällige Lesevorgänge), insbesondere wenn es um Datendeduplizierung geht.“

Und noch einen weiteren Vorteil führt Axberg für All-Flash-Systeme ins Feld. Bei älteren Lösungen musste der Administrator erst einen Speicherort identifizieren, an dem er die Daten bei einem Angriff wiederherstellen konnte. Das Produktions-Array komme dafür aber in den meisten Fällen nicht in Frage, weil es zu diesem Zeitpunkt für forensische Analysen gesperrt sei. Andes bei Flash-Systemen: „Während ein Administrator Produktions-Workloads und Backups während des normalen Betriebs nicht auf derselben Plattform ausführen möchte, schafft das Wissen, dass dies in kritischen Zeiten möglich ist, ein Maß an Vertrauen und Sicherheit, das mit herkömmlichen Lösungen nicht möglich ist.“

Goldene Regeln der Cyberresilienz

Und wie erreicht ein Unternehmen nun den höchst wünschenswerten Zustand der Cyberresilienz? Edwin Weijdema, Lead Cybersecurity Technologist bei Veeam, geht bei seinen Empfehlungen von einer grundlegenden Erkenntnis aus: „Die Vorbereitung auf die Wiederherstellung im Katastrophenfall ist nur dann effektiv, wenn die Sicherungskopien quasi „kugelsicher“ sind. Wenn eine Firma nur eine einzige Kopie besitzt und diese während des Angriffs beschädigt wird, war alle Vorbereitung vergeblich.“

Seine drei goldenen Regeln für eine höhere Cyberresilienz lauten deshalb:

- Sicherheitsteams brauchen eine unveränderliche Kopie der kritischen Daten, damit Hacker sie nicht verändern oder verschlüsseln können.

- Die Datenverschlüsselung ist von entscheidender Bedeutung, um gestohlene oder beschädigte Daten für Cyberkriminelle unzugänglich und unbrauchbar zu machen.

- Entscheidend ist die Einhaltung der 3-2-1-1-0- Backup-Regel (siehe den folgenden Kasten).

Ein zuverlässiger Disaster-Recovery-Prozess besteht Weijdema zufolge aus drei Phasen: Vorbereitung, Reaktion und Wiederherstellung. Zur Vorbereitung gehören unveränderliche Backups und ein vorbereiteter Wiederherstellungsort. Gerade an letzteres denken ihm zufolge viele Unternehmen erst, wenn es zu spät ist. „Die ursprüngliche Umgebung kann nicht wiederhergestellt werden, sie ist gefährdet und ein aktiver Tatort. Es ist nicht empfehlenswert zum ersten Mal eine neue Cloud-Umgebung vorzubereiten und diese erst in die Gänge bekommen zu müssen, wenn ein Ransomware-Angriff schon im Gange ist.“, betont Weijdema.

Die 3-2-1-1-0-Regel

Die 3-2-1-1-0-Formel ist nichts Neues, sondern schon ein Klassiker, ist aber nicht ganz leicht zu befolgen.

Die Zahlen darin lassen sich folgendermaßen auflösen:

3 Kopien: Die Wahrscheinlichkeit, dass drei Speichergeräte gleichzeitig ausfallen, ist gering. Selbst wenn zwei Kopien gefährdet sein oder ausfallen sollten, steht noch eine zusätzliche Kopie zur Verfügung.

2 Medien: Sicherungskopien soll man auf zwei verschiedenen Medien speichern, etwa auf einer internen Festplatte und in der Cloud.

1 Kopie soll immer an einem sicheren, externen Ort gelagert werden.

1 Kopie soll offline (air-gapped) ohne Verbindung zur primären IT-Infrastruktur aufbewahrt werden.

0 Fehler sollen die Backups bei der Wiederherstellung verursachen. Dafür müssen regelmäßige Tests durchgeführt und die Fachkräfte geschult werden.

„Sicherheit und Vorbeugung sind zwar nach wie vor wichtig, aber eine fehlerfreie und somit schnelle Wiederherstellung ist das Trumpf-Ass im Kampf gegen Ransomware.“

Fazit & Ausblick

Alle Untersuchungen zur IT-Sicherheit zeigen ganz klar: Ransomware-Angriffe nehmen an Umfang, Raffinesse und Auswirkungen zu. Weil also wirklich jedes Unternehmen davon ausgehen muss, dass es zum Ziel eines Cyber-Angriffs wird und nur wenige Unternehmen optimal geschützt sind, tritt als zweite Säule der Security-Strategie neben die Prävention immer mehr die Wiederherstellung. René Claus, EMEA MSP Sales Director bei Arcserve, liegt richtig, wenn er schreibt: „Sicherheit und Vorbeugung sind zwar nach wie vor wichtig, aber eine fehlerfreie und somit schnelle Wiederherstellung ist das Trumpf-Ass im Kampf gegen Ransomware. Es ist von entscheidender Bedeutung, dass jede Firma über einen durchdachten Notfallwiederherstellungsplan verfügt. Indem IT-Entscheider in moderne Datensicherungs- und Wiederherstellungstechnologien investieren und robuste Disaster-Recovery-Pläne aufstellen, können Organisationen ihre Widerstandsfähigkeit signifikant stärken, sich schneller von Angriffen erholen und der Würgeschlange namens Ransomware entfliehen.“

Und noch etwas sollten Unternehmen bedenken: Wer bei Datensicherheit und Recovery zu wenig tut, kann später weniger bei seiner Cyber-Versicherung geltend machen. Dadurch verschärfen sich die negativen Folgen eines erfolgreichen Angriffs.

„IT und SecOps müssen im Unternehmen die Verantwortung für Cyber-Resilienz übernehmen. Dazu gehört, sensible Daten zu identifizieren, Cyberangriffe zu erkennen, darauf richtig zu reagieren und die betroffenen Daten wiederherzustellen“, erklärt Brian Spanswick, CISO von Cohesity. „Sich auf herkömmliche Backup- und Disaster-Recovery Ansätze zu verlassen, denen moderne Datensicherheitsfunktionen fehlen, ist angesichts der hochentwickelten Cyber-Bedrohungslandschaft der Ausgangspunkt für eine Katastrophe. Unternehmen sollten nach Datensicherheits- und Datenmanagementplattformen suchen, die sich in ihre bestehenden Cybersicherheitslösungen integrieren lassen, einen Einblick in ihre Sicherheitslage bieten sowie die Widerstandsfähigkeit gegenüber Cyberangriffen verbessern“, so Spanswick.